La Policía investiga si los dos jóvenes detenidos por filtrar datos de políticos y periodistas tenían alguien por encima

La inexperiencia de los dos presuntos autores y su salto del cibercrimen de bajo nivel al ataque a personalidades del Estado hace pensar a los investigadores en un tercer actor involucrado

Detenidos dos hombres en Las Palmas por las filtraciones de datos sobre Sánchez, ministros y periodistas

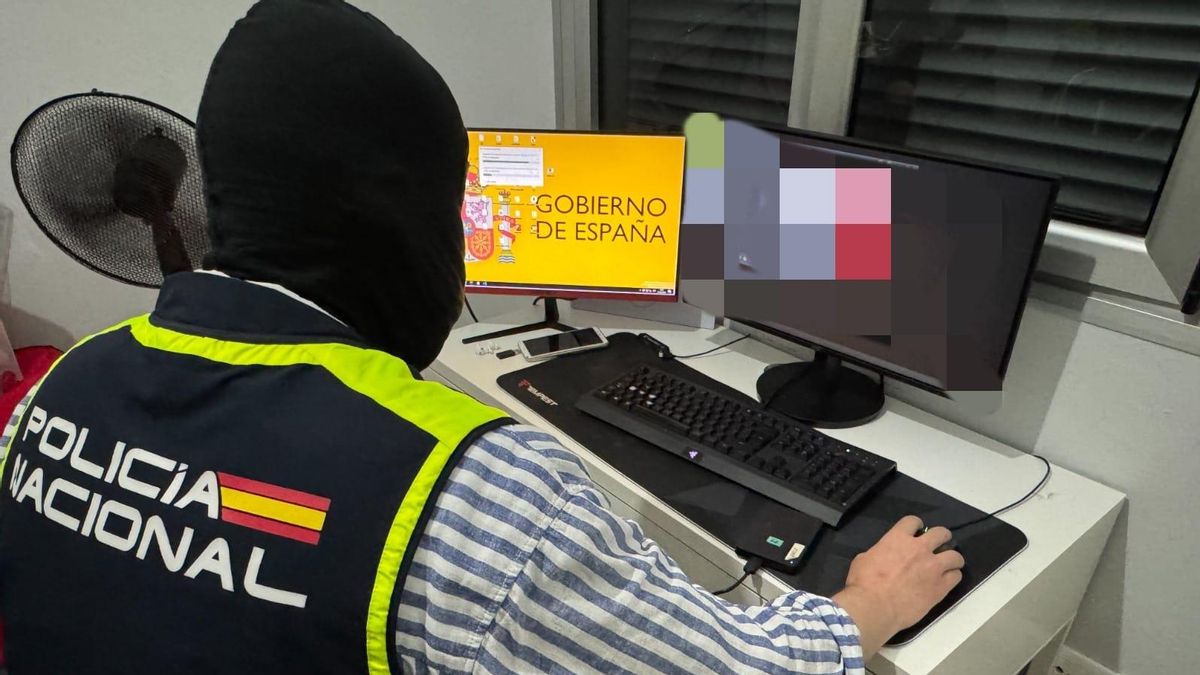

Una carrera delictiva fugaz que deja abierta la pregunta de si actuaron solos. La Policía Nacional ha detenido este martes a dos hombres sospechosos de ser “Akkaspace” y “Pakito”, los ciberdelincuentes que llevaban semanas filtrando datos personales de figuras públicas con el objetivo de que fueran acosadas por otros usuarios. Se trata de dos jóvenes de 19 años que pese a su juventud estaban empezando a conformar un notable historial delictivo, como ellos mismos se jactaban en redes.

Entre los afectados figuran el presidente del Gobierno, Pedro Sánchez, y hasta nueve de sus ministros, además de dirigentes de otros partidos, una veintena de periodistas vinculados al entorno progresista y varios ciudadanos que habían criticado públicamente a los atacantes en redes sociales. La información publicada sobre cada víctima varía: en la mayoría incluye direcciones, teléfonos, correos electrónicos, fechas de nacimiento o números de DNI; aunque en otros llegaron a publicar el modelo y la matrícula de su vehículo personal. En el caso de Sánchez, los datos filtrados incluían DNI, fecha de nacimiento y una dirección correspondiente al Palacio de la Moncloa.

Los hechos están siendo investigados por la Audiencia Nacional por un posible delito de terrorismo o contra altas autoridades del Estado. El juez de la causa, Francisco de Jorge, mantiene el caso bajo secreto de sumario mientras la Policía analiza los hechos y el material incautado y trata de determinar si los arrestados actuaron por encargo.

Fuentes cercanas a la investigación explican que las pesquisas de la Policía se centran ahora en las conexiones de los detenidos para averiguar si tenían alguien por encima. Varias fuentes coinciden en que los jóvenes “se habían envalentonado” tras una serie de pequeños golpes por los que cobraron varios miles de euros. Entre ellos estaba el pirateo de servidores de videojuegos online de títulos como GTA V por encargo de rivales o la venta de cuentas pirateadas de Netflix.

No obstante, las mismas fuentes avisan que en general fueron “muy torpes” en sus acciones. Esa inexperiencia refuerza la sospecha de los agentes de que alguien más pudo estar detrás de su decisión de escalar desde pequeños golpes hasta una campaña de ciberataques contra altas instituciones del Estado. Esa es, por ahora, la principal línea de investigación en este momento, según ha podido saber elDiario.es, y no se descarta la participación de actores nacionales o extranjeros.

Un negocio cibercriminal “heredado”

Los dos jóvenes pertenecían a una banda con más miembros que se hacía llamar Etarras. Este grupo manejaba una botnet, una red de dispositivos infectados controlados por los ciberdelincuentes de forma remota para ejecutar sus ataques. Sin embargo, los investigadores creen que no había sido la banda la que había creado la herramienta e infectado los equipos, sino que la habrían “heredado” de “gente más profesional que ellos que dejó el negocio”, junto con una “cartera de clientes”.

Etarras comenzó a grabar y publicar abiertamente las capacidades de la botnet. Con vídeos subidos a YouTube, el grupo mostró sus propios ciberataques para tumbar páginas web de partidos como el PSOE o Podemos, así como los portales oficiales empresas como Colacao, Nocilla, Kitkat, El Pozo, la discoteca de Barcelona Razzmatazz o La Velada del año, el evento de boxeo organizado por Ibai Llanos.

Este tipo de acciones son señaladas por los investigadores como prueba de su inexperiencia, ya que dejaron un rastro evidente para cualquiera que quisiera seguirlo. Además de YouTube, varios de ellos tenían cuentas en otras redes sociales como X o Instagram, y no se preocuparon de intentar ocultar las conexiones con su identidad real “hasta que fue demasiado tarde”. Entre ellos estaba el propio Akkaspace, que en una entrevista en un canal de Twitch afirmó que actuaba solo, pese a que las publicaciones de los datos personales estaban firmadas también por “Pakito”, que sería la segunda persona detenida.

A la vista de todos en Telegram

Etarras tenía también un canal de Telegram público desde el que contratar sus servicios. Ese canal ha cambiado de nombre este martes a “No somos nada” y se han borrado todos sus mensajes.

Lo mismo ha sucedido con el canal “Filtraciones España” desde el que Akkaspace y sus cómplices, si los hubiera, difundieron las publicaciones de datos personales del presidente, ministros y periodistas. Lo crearon después de que sus cuentas fueran eliminadas por Telegram tras usar un grupo de apoyo a Alvise Pérez en la plataforma para promocionar la primera filtración de datos.

Los ciberdelincuentes utilizaron este canal para difundir la segunda y la tercera filtración, que fue la que afectó a Sánchez y, por primera vez, a ciudadanos sin conexión con la primera línea de la política o el periodismo. Entre ellos estuvieron varios cientos de simpatizantes de Podemos con cuenta en su plataforma de participación, cuyas contraseñas fueron filtradas, así como otros ciudadanos que habían criticado las acciones de los ciberdelincuentes a través de redes sociales.

El pasado viernes Akkaspace y sus cómplices llegaron a anunciar una cuarta publicación con datos personales de nuevas víctimas a través de “Filtraciones España”. La fijaron en un principio para las 18.00 horas, pero posteriormente la retrasaron, terminando por borrar todos los mensajes que hacían referencia a ella.

Los presuntos autores utilizaron este canal de Telegram para negar la presunta ideología de extrema derecha que se les había atribuido en redes y algunos medios de comunicación. No obstante, todos los ataques y amenazas personales que lanzaban a través del grupo se dirigían contra personas del ámbito progresista. “Un poco de info de estos políticos de mierda, ultraizquierdas y corruptos”, dejaron escrito en una de las publicaciones de datos. Según sus palabras, su acción era “un escarmiento” por los últimos casos de corrupción.

¿Cómo obtuvieron los datos?

El hecho de que los datos filtrados variaran de una víctima a otra llevó a los investigadores a descartar desde el principio que se tratara de un ciberataque dirigido. La principal hipótesis es que Akkaspace y Pakito recurrieron a bases de datos filtradas en la darknet para construir fichas personalizadas, combinando información de distintas brechas previas.

Según sus propias declaraciones, utilizaban un bot capaz de rastrear esos repositorios en busca de datos personales expuestos en otros ciberataques. Esta explicación encaja con los testimonios de varias víctimas, que señalaron que la información publicada estaba desactualizada. También con los propios mensajes de los atacantes en Telegram, donde admitieron que algunos datos procedían, por ejemplo, de una tienda online de electrodomésticos.

La intención última de los dos jóvenes, según habían anunciado en el grupo, era poner a la venta su bot de extracción de datos personales de manera similar a como Etarras hacía con su botnet. También preparaban una web especial para publicar de manera anónima la información del bot. Según el comunicado de la Policía Nacional, Akkaspace habría llegado a completar las primeras transacciones ilegales.

“Valiéndose de la publicidad y trascendencia de estas publicaciones, habría vendido ilícitamente el acceso a bases de datos que contenían informaciones sensibles”, afirman los agentes. En este esquema, Pakito sería el tesorero de la banda: “El segundo arrestado se encargaría, presuntamente, de monetizar estas actividades”, refiere la Policía.

La investigación de la Audiencia Nacional busca ahora esclarecer no solo cómo operaban Akkaspace y Pakito, sino también si alguien los instigó, financió o facilitó el salto desde encargos menores a una operación coordinada contra instituciones del Estado.